Neredeyse 300 Windows 10 Yürütülebilir Belgesinde Açık

İşletim sistemleri ve öteki yazılımlarda vakit zaman güvenlik açıkları yaşandığını görüyoruz. Bu açıkların ne kadar kritik ehemmiyette oldukları …

İşletim sistemleri ve öteki yazılımlarda vakit zaman güvenlik açıkları yaşandığını görüyoruz. Bu açıkların ne kadar kritik ehemmiyette oldukları ise değişiklik gösterebiliyor. Büyük ve pek çok farklı aygıtta kullanılan programların açıklarının olmama ihtimaliyse neredeyse yok.

Öte yandan Windows 10’un yeni ortaya çıkan açıkları hem sayıca hayli fazla hem de istismar edilmeleri epey kolay gözüküyor. 300 kadar farklı güvenlik açığı keşfedilirken bu açıkları kolay bir VBScript ile tetiklemek mümkün.

PwC UK uyardı

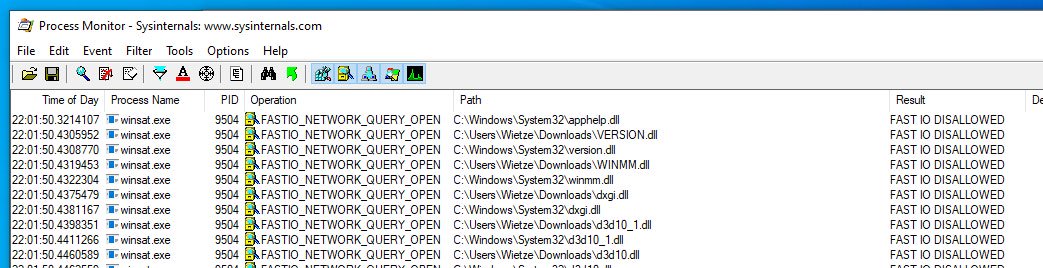

PwC Birleşik Krallık’tan güvenlik araştırmacısı olan Wietze Beukema, yaptığı açıklamada 300 kadar Windows 10 yürütülebilir belgesinin DLL ele geçirme hücumlarına açık olduğunu tabir etti. Açıklamada, System32 belgesinin nispi yol DLL ele geçirmeye açık olduğu söz edilirken basit bir VBScript ile bu uygulama evraklarının kullanılabileceği, hatta UAC’nin büsbütün baypas edilebileceği tabir edildi.

Bu açıklar, DLL ele geçirme olarak isimlendirilen akınları gösteriyor. Bu sistemde saldırganlar, geçerli bir programın kendi istedikleri bir DLL’yi çalıştırmasına neden oluyor. Bu da ekseriyetle ziyanlı içerik emeliyle kullanılıyor.

Beukema’nın blog gönderisinde yer alan gönderide, DLL değiştirme, DLL proxyleme, müsaade hızlandırma, DLL arama sırası ele geçirme, DLL yine yönlendirme üzere pek çok farklı tekniğin kullanılabildiği tabir ediliyor. Alışılmış bu formda bir kullanım için saldırganların teknik marifetlerinin yüksek olması gerekiyor.

Örnek atak gösterildi

Gönderide ayrıyeten bir bilgisayarın System32 klasöründe yer alan bir bilgisayara odaklanılarak örnek bir akının nasıl olduğu gösterildi. Bir programın çalışması sırasında kullanılan DLL’leri sıralayan güvenlik uzmanı, her bir DLL’nin akına açık olduğunu tabir etti.

Araştırmacıya nazaran bu çeşit hücumlardan korunmak için düzgün yüklenen DLL’lerin özel olarak bir klasöre yazılmasını sağlamak gerekiyor. Böylelikle saldırganların işi epey zorlaşıyor. Ayrıyeten her DLL hücumun maksadı olmuyor.

Ayrıyeten Microsoft Kullanıcı Hesap Denetimi (UAC) üzerinde evraklara müdahale edilebilmesi durumunda, olağanda karşımıza çıkan “Bu uygulamanın bilgisayardaki belgelerde değişiklik yapmasına müsaade veriyor musunuz?” sözünü de göremiyoruz, çünkü art planda müsaadeler saldırgan tarafından işlenebiliyor.

Bu cins taarruzlardan korunmak için ise Windows belgelerindeki aktivitelere bakmak, UAC ayarlarını “daima haberdar et” olarak ayarlamak son kullanıcı açısından alınabilecek tedbirler ortasında yer alıyor. Ayrıyeten DLL oluşum bölgelerini takip etmek ve beklenmedik yerlerde yüklenip yüklenmediklerini denetim etmek de bir alternatif olarak göze çarpıyor.