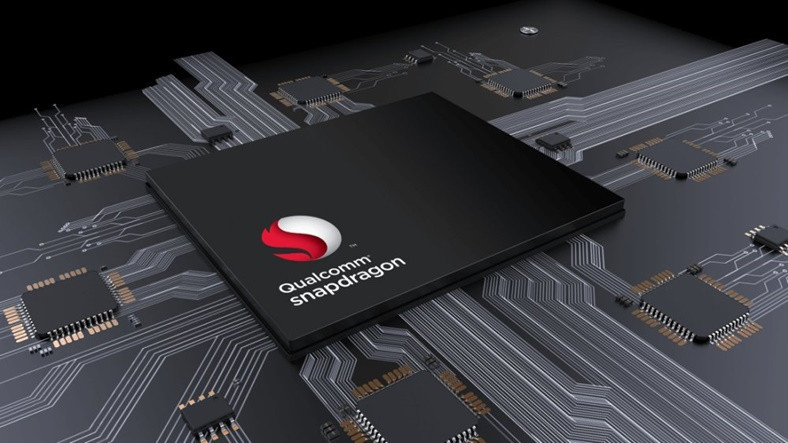

Qualcomm’daki Güvenlik Açığı, Kullanıcıları Riske Attı

Siber güvenlik şirketi Check Point Research tarafından yayınlanan bulgular, bugün birçok Android telefonda kullanılan, korunan dataların …

Siber güvenlik şirketi Check Point Research tarafından yayınlanan bulgular, bugün birçok Android telefonda kullanılan, korunan dataların sızmasına, “bootloader”ın açılmasına, tespit edilemeyen APT’lerin (Gelişmiş Kalıcı Tehdit) ortaya çıkmasına sebep olabilecek açığa sahip Qualcomm CPU’larındaki “güvenlik dünyasını” ortaya koydu.

Bulgular, bu yılın Haziran ayının başlarında düzenlenen, aksine mühendislik ve gelişmiş berbata kullanma tekniklerine odaklanan bir bilgisayar güvenlik konferansı olan REcon Montreal’deki Checkpoint’te yayınlanmıştı.

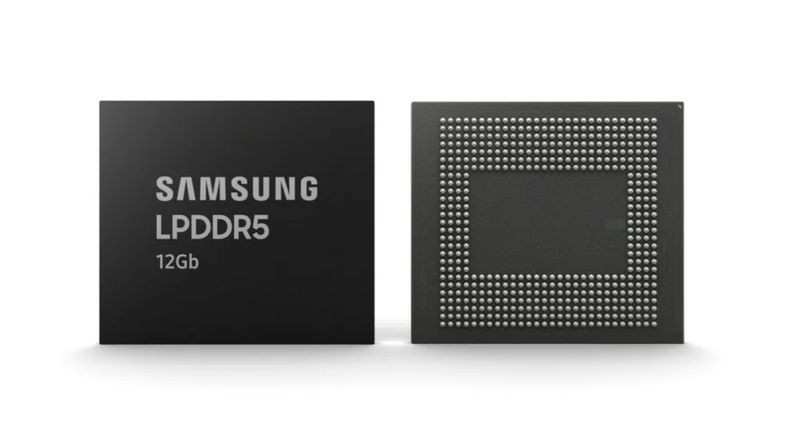

Bu problemler ortaya çıkarıldıktan sonra Qualcomm, oluşan tüm açıkları düzeltmişti. Güney Koreli akıllı telefon üreticileri Samsung ve LG, aygıtlarına yamalar göndermiş ABD’li Motorola ise düzeltme üzerinde çalıştıklarını lisana getirmişti.

Bu durum, Qualcomm tarafından güvenlik açıklarına yama yayınlandıktan sonraki aylarda ortaya çıkarılmıştı ki bu, berbat niyetli şahısların yonga setinin güvenlik dünyasında depolanan şifre anahtarlarını ve saklı dataları almasına müsaade vermişti.

Muteber düzenleme ortamı

Qualcomm’un yongaları, işlemcinin içerisinde yer alan ve Sağlam Düzenleme Ortamı (TEE, Trusted Execution Enviroment) ismi verilen, kodların ve dataların kapalılığıyla güvenliğini sağlayan inançlı alanla birlikte geliyor. Qualcomm muteber düzenleme ortamı (QTEE) ve ARM TrustZone teknolojisi temelli bu donanım izolasyonu, birçok hassas datanın rastgele bir risk teşkil etmeden depolanabilmesini sağlıyor.

Dahası bu inançlı dünya, muteber üçüncü parti bileşenler (trustlet) formunda ek servisler sağlıyor. Bunlar, TrustZone’daki “trusted OS” ismi verilen işletim sistemi tarafından TEE’de yükleniyor ve icra ediliyor.

Trustlet’ler, aygıtın ana işletim sisteminin bulunduğu güçlü düzenleme ortamı olan “normal” dünya ile TEE ortasında köprü vazifesi görüyor ve iki dünya ortasındaki bilgi hareketini kolaylaştırıyor. Check Point araştırmacısı Slava Makkaveev, The Next Web’e yaptığı açıklamada Emniyetli Dünya’nın değerini şöyle açıklıyor:

“Güvenilir Dünya; şifrelerinizi, taşınabilir ödemeler için kredi kartı bilgilerinizi, şifreleme anahtarlarınızı ve birçok şeyi daha elinde tutuyor. Sağlam Ortam, müdafaanın son sınırıdır. Şayet ki bir hacker ‘trusted OS’a sızarsa hassas datalarınızın çalınmasının önüne hiçbir şey geçemez.”

Qualcomm, aygıtın donanım anahtarına erişim olmadan yahut taammüden korunmasız bırakılmadan QTEE’de depolanan bilgiye erişimin imkânsız olduğunu söylüyor. Lakin dört ay boyunca süren bu araştırmaysa bu durumun aykırısını söylüyor ve TEE’in evvelden düşünüldüğü kadar aşılamaz olmadığını kanıtlıyor.

Güvenlik açığı araştırması

Check Point araştırmacıları, bulandırma ismini verdikleri bir teknik kullanıyorlar. Bu teknik, otomatikleştirilmiş bir deneme metodu ve içerisinde bilgisayar programının çökmesine sebep olacak girdi olarak rastgele data sağlaması bulunuyor. Böylelikle güvenlik tedbirlerinin gerisinden dolanabilmek için sömürülebilen programlama yanılgılarını ve beklenmedik davranışları belirleyebiliyor.

Bulandırmada Samsung, Motorola ve LG’nin trustlet uygulamaları hedeflendi. Bilhassa de trustlet’lerin bütünlüğünü doğrulamaktan sorumlu kodlar maksat alındı. Böylelikle süreçteki birçok açık ortaya çıkarıldı.

Araştırmacılar, güvenlik zaaflarının, saldırganların olağan dünyadaki emniyetli uygulamalarını infaz etmesine yardım edebileceğini söyledi. Saldırganlar, inançlı dünya içerisine yamalanmış sağlam uygulamaları yükleyebiliyor ve hatta farklı aygıtlardan trustlet’ler dahi yükleyebiliyorlar.

TEE’in sunumu, yeni bir hücum hattı açsa da bu güvenlik açıklarından faydalanıldığına dair rastgele bir ispat bulunmuyor. Lakin Makkaveev, TEE’in potansiyel ataklar için maksat olabileceğini de lisana getiriyor. Makkaveev, “TrustZone’a yapılacak rastgele bir atak, korunan datalara erişim sağlamak ve taşınabilir aygıtlarda ayrıcalık kazanma yolu sağlıyor” tabirlerini kullandı.